Sisältö

- Mikä on harmaan hatun hakkerointi?

- Esittelyssä eettinen hakkeri

- Kuinka hakkerointi tapahtuu?

- Kuinka hakkerit hakkeroivat: Suosituimmat strategiat

- Tietokalasteluhyökkäys

- SQL-injektio

- Nolla päivän hyväksikäyttö

- Isku brutaalilla voimalla

- DOS Attack

- Työsi eettisenä hakkereina

- Kuinka aloittaa eettinen hakkeri

Kun ajattelet hakkereita, sinulla on taipumus ajatella hupparien ihmisiä, jotka yrittävät terättää suurten yritysten arkaluontoisia tietoja - eettinen hakkerointi kuulostaa oksymoronilta.

Totuus on, että monet ihmiset, jotka joutuvat hakkerointiin, tekevät niin täysin rehellisistä syistä. Hakkeroinnin oppimiseen on paljon hyviä syitä. Ne voidaan luokitella neutraaleihin ”harmaan hatun” syihin ja tuottaviin “valkoisiin hattuihin”.

Mikä on harmaan hatun hakkerointi?

Ensinnäkin on rakkautta harkita: nähdä miten asiat toimivat ja antaa itselleen vaikutusmahdollisuuksia. Sama impulssi, joka ajaa lapsen pitämään tarkkailua ja suunnittelemaan insinööriä, saattaa motivoida sinua näkemään, pystytkö yhtä tehokkaasti ohittamaan X-ohjelman tai Y: n turvallisuuden.

On vakuuttavaa tietää, että voit puolustaa itseäsi verkossa

Toivottavasti sinun ei koskaan tarvitse tunkeutua sähköpostitilille, mutta tuntemalla sinut voisi tarvittaessa (siskosi on kidnapattu!) on kuitenkin houkutteleva. Se on vähän kuin kamppailulajeja. Suurin osa meistä toivoo, ettei koskaan tarvitse taistella todellisuuden puolesta, mutta on vakuuttavaa tietää, että voit puolustaa itseäsi.

Hakkerointi voi todella olla hyödyllinen tapa puolustaa itseään. Lukemalla johdannon eettiseen hakkerointiin, voit oppia yksityisyytesi ja tietoturvasi uhista Internetissä. Näin toimiessasi voit suojautua mahdollisilta hyökkäyksiltä ennen niiden ilmaantumista ja tehdä älykkäämpiä päätöksiä. Asioiden Internetin noustessa yhä suurempi osa elämästämme tulee olemaan ”verkossa”. Tietoturvallisuuden perusteiden oppimisesta voi pian tulla itsesäilytyskysymys.

Esittelyssä eettinen hakkeri

Eettinen hakkerointi on myös erittäin ansaitsemista mahdollista. Jos haluat ohittaa turvajärjestelmät toimeentulon vuoksi, siihen on monia erittäin kannattavia urapolkuja. Voit työskennellä tietoturva-analyytikkona, pententerinä, tietotekniikan ammattilaisena tai myydä taitosi verkossa kurssien ja e-kirjojen kautta. Automaatio ja digitalisointi heikentävät monia työpaikkoja, mutta turvallisuusasiantuntijoiden kysyntä vain kasvaa.

Eettinen hakkerointi on erittäin ansaitsemista mahdollista

Joku, joka työskentelee jollakin näistä kentistä, tarkoittaa yleensä termiä "eettinen hakkeri". Tarkastellaan tarkemmin.

Kuinka hakkerointi tapahtuu?

Perustasolla eettiset hakkerit testaavat järjestelmien turvallisuutta. Aina kun käytät järjestelmää tavalla, jota ei ole tarkoitettu, teet ”hakkeroinnin”. Yleensä tämä tarkoittaa järjestelmän “tulojen” arviointia.

Tulot voivat olla mitä tahansa verkkosivuston lomakkeista verkon porttien avaamiseen. Nämä ovat välttämättömiä vuorovaikutuksessa tiettyjen palvelujen kanssa, mutta ne edustavat hakkereiden kohteita.

Joskus tämä saattaa tarkoittaa ajattelua laatikon ulkopuolella. Jätä USB-tikku makaavan ympärillä ja usein joku löytää sen kytkemään sen. Tämä voi antaa USB-muistitikun omistajalle valtavan hallinnan vaikutusalaan kuuluvassa järjestelmässä. Sisältöä on paljon, joita et yleensä pidä uhkana, mutta taitava hakkeri voi löytää tavan hyödyntää niitä.

Lisää tuloja tarkoittaa suurempaa "hyökkäyspintaa" tai enemmän mahdollisuuksia hyökkääjille. Tämä on yksi syy, miksi jatkuvasti uusien ominaisuuksien (tunnetaan ominaisuuksien paisuminen) lisääminen ei ole aina niin hyvä idea kehittäjille. Turvallisuusanalyytikko yrittää usein vähentää hyökkäyspintaa poistamalla tarpeettomat tulot.

Kuinka hakkerit hakkeroivat: Suosituimmat strategiat

Jotta voit olla tehokas eettinen hakkeri, sinun on tiedettävä, mihin olet. Eettisenä hakkereina tai ”penterinä” on sinun tehtäväsi yrittää tällaisia hyökkäyksiä asiakkaita vastaan, jotta voit tarjota heille sitten mahdollisuuden sulkea heikkoudet.

Sinun tehtäväsi on yrittää tällaisia hyökkäyksiä asiakkaita vastaan

Nämä ovat vain muutamia tapoja, joilla hakkeri voi yrittää murtautua verkkoon:

Tietokalasteluhyökkäys

Tietokalasteluhyökkäys on "sosiaalisen suunnittelun" muoto, jossa hakkeri kohdistuu käyttäjän ("märkäohjelman") sijasta suoraan verkkoon. He tekevät tämän yrittämällä saada käyttäjän luovuttamaan tietonsa mielellään, ehkä lähettämällä tietotekniikan korjaushenkilöksi tai lähettämällä sähköpostia, joka näyttää olevan tuotemerkiltä, jota he käsittelevät ja luottavat (tätä kutsutaan huijaukseksi). He voivat jopa luoda väärennetyn verkkosivuston lomakkeilla, jotka keräävät tietoja.

Siitä huolimatta hyökkääjän on sitten vain käytettävä näitä tietoja kirjautuakseen tilille ja heillä on pääsy verkkoon.

Keihäshuijaus on tietojenkalastelu, joka kohdistuu tiettyyn organisaation sisällä olevaan henkilöyn. Valaanpyynti tarkoittaa hyökkäämistä suurimpiin kahunoihin - korkeisiin johtajiin ja johtajiin. Tietojenkalastelu ei useimmissa tapauksissa vaadi tietokonetaitoja. Joskus kaikki hakkerit tarvitsevat sähköpostiosoitteen.

SQL-injektio

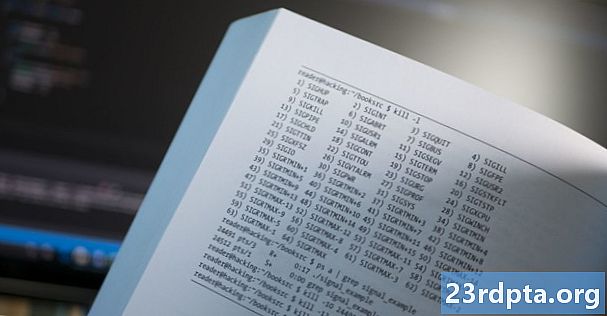

Tämä on todennäköisesti hiukan lähempänä sitä mitä kuvitellaan hakkeroitaessa. Strukturoitu kyselykieli (SQL) on hieno tapa kuvata komentosarjoja, joita voit käyttää tietokantaan tallennettujen tietojen käsittelemiseen. Kun lähetät lomakkeen verkkosivustolla uuden käyttäjän salasanan luomiseksi, tämä yleensä luo merkinnän kyseisiä tietoja sisältävään taulukkoon.

Joskus lomake hyväksyy tahattomasti myös komentoja, joiden avulla hakkeri voi hakea tai manipuloida merkintöjä laittomasti.

Hakijalta tai pententeriltä on erittäin paljon aikaa etsiä näitä mahdollisuuksia manuaalisesti suurella verkkosivustolla tai verkkosovelluksella, missä Hajivin kaltaiset työkalut tulevat sisään. Tämä etsii automaattisesti hyödynnettäviä heikkouksia, mikä on erittäin hyödyllistä turvallisuusasiantuntijoille, mutta myös niille, joilla on huono aikomus.

Nolla päivän hyväksikäyttö

Nollapäivän hyväksikäyttö toimii etsimällä heikkouksia ohjelmiston koodaus- tai tietoturvaprotokollista, ennen kuin kehittäjällä on mahdollisuus korjata ne. Tähän saattaa liittyä yrityksen oman ohjelmiston kohdistaminen tai sen käyttämien ohjelmistojen kohdistaminen. Yhdessä kuuluisassa hyökkäyksessä hakkerit onnistuivat pääsemään yrityksen toimistojen turvakameroihin nollapäivän hyväksikäytöllä. Sieltä he pystyivät tallentamaan kaiken, mikä kiinnosti heitä.

Hakkeri voi luoda haittaohjelmia, jotka on suunniteltu hyödyntämään tätä tietoturvavirhettä, jonka he sitten salaavat asentamaan kohteen koneeseen. Tämä on eräänlainen hakkerointi, josta on hyötyä koodaamisen tuntemisesta.

Isku brutaalilla voimalla

Julma voimahyökkäys on menetelmä salasanan ja käyttäjänimen yhdistelmän murtaamiseksi. Tämä toimii käymällä läpi kaikki mahdolliset yhdistelmät kerrallaan, kunnes se osuu voittajapariin - aivan kuin murtovarkain voisi käydä läpi yhdistelmiä turvallisella puolella. Tämä menetelmä sisältää yleensä ohjelmiston käytön, joka pystyy käsittelemään prosessia heidän puolestaan.

DOS Attack

Palvelunestohyökkäyksellä tarkoitetaan tietyn palvelimen poistamista tietyn ajanjakson ajan, mikä tarkoittaa, että se ei enää pysty tarjoamaan tavanomaisia palveluitaan. Siksi nimi!

DOS-hyökkäykset suoritetaan pingittamalla tai muuten lähettämällä liikennettä palvelimelle niin monta kertaa, että se häviää liikenteestä. Tämä voi vaatia satoja tuhansia pyyntöjä tai jopa miljoonia.

Suurimmat DOS-hyökkäykset “jaetaan” useille tietokoneille (tunnetaan yhdessä bottiverkkona), jotka hakkerit ovat ottaneet haltuun. Tämä tekee heistä DDOS-hyökkäyksiä.

Työsi eettisenä hakkereina

Tämä on vain pieni valikoima erilaisia menetelmiä ja strategioita, joita hakkerit usein käyttävät verkkoihin pääsyyn. Osa eettisen hakkeroinnin vetoomuksesta on monien mielestä luovaa ajattelua ja mahdollisten turvallisuusheikkouksien etsimistä, jotka muut kaipaisivat.

Eettisenä hakkereina sinun tehtäväsi on skannata, tunnistaa ja sitten hyökkäys haavoittuvuuksista testata yrityksen turvallisuus. Kun olet löytänyt tällaisia reikiä, annat sitten raportin, joka sisältää korjaustoimenpiteet.

Jos esimerkiksi suoritat onnistuneen tietojenkalasteluhyökkäyksen, voit suositella koulutusta henkilöstölle, joka pystyy paremmin tunnistamaan vilpillisiä henkilöitä. Jos sinulla on nolla päivän haittaohjelma verkon tietokoneisiin, saatat neuvoa yritystä asentamaan parempia palomuureja ja virustorjuntaohjelmia. Voit ehdottaa, että yritys päivittää ohjelmistonsa, tai lopettaa tiettyjen työkalujen käytön kokonaan. Jos löydät haavoittuvuuksia yrityksen omassa ohjelmistossa, voit osoittaa nämä dev-tiimille.

Kuinka aloittaa eettinen hakkeri

Jos tämä kuulostaa mielenkiintoiselta, verkossa on runsaasti kursseja, joissa opetetaan eettistä hakkerointia. Tässä on nimeltään The Ethical Hacker Bootcamp Bundle.

Sinun tulisi myös tarkistaa viestimme siitä, että sinusta tulee tietoturva-analyytikko, joka näyttää parhaat sertifikaatit, parhaat paikat työn löytämiseen ja paljon muuta.